Для защиты от сканирования портов с portsentry

ru:Для защиты от сканирования портов с portsentry

pl:Do ochrony przed skanowanie portów z portsentry

ja:Portsentry とポートのスキャンから保護するには

zh:为了防止与 portsentry 的端口扫描

de:Zum Schutz vor der Untersuchung der Ports mit portsentry

nl:Te beschermen tegen het scannen van poorten met portsentry

it:Per proteggere contro la scansione delle porte con portsentry

pt:Para proteger contra a varredura de portas com portsentry

en:To protect against the scan of ports with portsentry

he:כדי להגן מפני הסריקה של יציאות עם portsentry

ro:Pentru a proteja împotriva scanarea de porturi cu portsentry

ar:للحماية من مسح للمنافذ مع بورتسينتري

es:Para proteger contra la exploración de puertos con portsentry

fr:Se protéger contre le scan de ports avec portsentry

Эта статья является результатом автоматического перевода, выполняемого программного обеспечения. Вы можете посмотреть исходный статьи здесь.

Ваш Сервер может быть объектом другой порт сканирования для выявления, например, услуг, которые находятся в месте на ваши Сервер или даже операционной системы, установленной (что позволяет, к примеру, Nmap, ). Эта информация затем может быть использована вредоносным лицом для достижения целостности ваших Сервер.

Для защиты от этих методов, можно реализовать portsentry, который будет блокировать IP-адреса подключений на происхождение этих проверок.

Portsentry может быть дополнением к сбою 2запрет, если вы хотите повысить безопасность вашего Сервер. Действительно, сбой 2запретить блокирование IP-адреса подключений, которые выполняют неудачной аутентификации во время portsentry, он выполняет блокирование IP-адресов, которые стремятся определить открытые порты на вашем Сервер. Оба пакета могут быть взаимодополняющими и тем самым для повышения безопасности вашего Сервер.

Мы начинаем с установкой пакета, который касается нас с помощью следующей команды :

root@flex:~# apt-get update && apt-get install portsentry

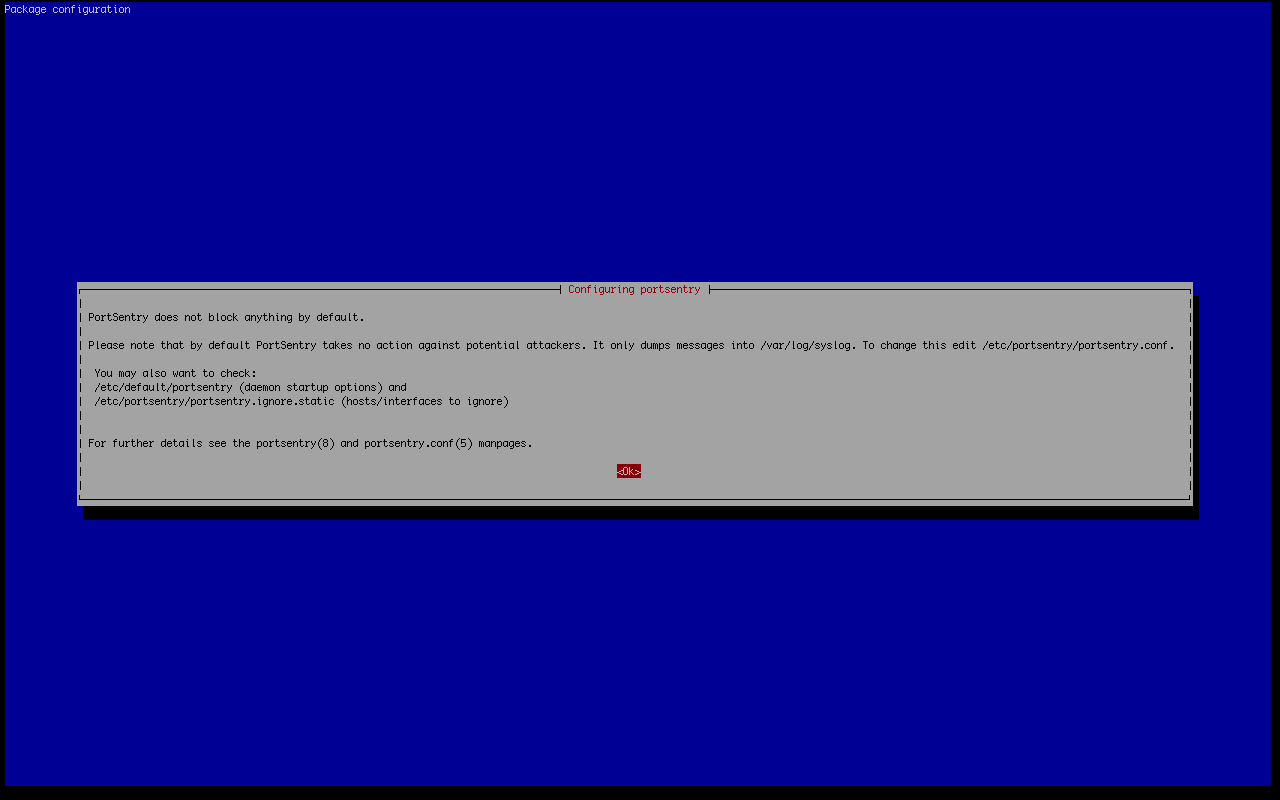

Предупреждающее сообщение будет сказать вам, что portsentry будет применяться не блокировать, если вы сообщите ему делать :

После завершения установки, поэтому мы будет перейти к конфигурации portsentry.

В качестве первого шага, мы будет остановка службы :

root@flex:~# /etc/init.d/portsentry stop Stopping anti portscan daemon: portsentry.

Затем мы реализуем исключения не для того, чтобы блокировать различные IP-адреса (как минимум ваш IP-адрес и IP-адреса Серверs мониторинга и др.).

Для пляжи IP адреса, чтобы позволить и используемые нашими Сервер мониторинг, пожалуйста, обратитесь к следующей статье : https://fr.ikoula.wiki/fr/Quelles_sont_les_IP_%C3%A0_autoriser_dans_mon_firewall_pour_qu%27Ikoula_ait_acc%C3%A8s_%C3%A0_mon_Сервер

Для реализации этих исключений, мы будем редактировать файл /etc/portsentry/portsentry.ignore.static

В начале службы, содержимое файла будет добавляться в файл /etc/portsentry/portsentry.ignore.

Чтобы добавить исключение portsentry, просто добавьте один IP-адрес в строке. Вы можете также и просто добавить один или CIDR.

Теперь, когда вы добавили ваш /Ваш IP-адреса в списке Белый, мы будем настраивать portsentry для правильно говорят путем редактирования файла конфигурации, который доступен через /etc/portsentry/portsentry.conf.

Мы используем portsentry в расширенном режиме для протоколов TCP и UDP. Для этого необходимо изменить файл /etc/default/portsentry для того чтобы иметь :

TCP_MODE="atcp" UDP_MODE="audp"

Мы также желаем что portsentry является засорение. Поэтому нам нужно активировать его, передав BLOCK_UDP и BLOCK_TCP для 1 Ниже приводятся :

################## # Ignore Options # ################## # 0 = Do not block UDP/TCP scans. # 1 = Block UDP/TCP scans. # 2 = Run external command only (KILL_RUN_CMD) BLOCK_UDP="1" BLOCK_TCP="1"

Мы выбрать для блокировки вредоносных лиц через iptables. Поэтому мы будем комментировать все строки файла конфигурации, которые начинаются с KILL_ROUTE, за исключением следующего :

KILL_ROUTE="/sbin/iptables -I INPUT -s $TARGET$ -j DROP"

Вы можете проверить, что это случай, когда сохраненного файла с помощью cat и grep :

cat portsentry.conf | grep KILL_ROUTE | grep -v "#"

Мы теперь можно перезапустить службы portsentry и сейчас она начнет блокировать сканирование портов :

root@flex:~# /etc/init.d/portsentry start Starting anti portscan daemon: portsentry in atcp & audp mode.

Portsentry записывает в файл /var/log/syslog и как вы можете видеть ниже, порт для ухода за этот учебник с Nmap, после сканирования адрес был заблокирован через iptables :

Mar 17 16:59:02 sd-24527 portsentry[6557]: adminalert: PortSentry is now active and listening. Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 1 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via wrappers with string: "ALL: 178.170.xxx.xxx : DENY" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via dropped route using command: "/sbin/iptables -I INPUT -s 178.170.xxx.xxx -j DROP" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 79 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host: 178.170.xxx.xxx is already blocked. Ignoring [...]

Если вы хотите бросить блок, вы можете проверить IP адреса, запретили через iptables.

Есть IP, который был заблокирован после нашего предыдущего теста :

root@flex:~# iptables -L -n -v Chain INPUT (policy ACCEPT 52381 packets, 6428K bytes) pkts bytes target prot opt in out source destination 794 42696 DROP all -- * * 178.170.xxx.xxx 0.0.0.0/0

Так что давайте удалить запись :

iptables -D INPUT -s 178.170.xxx.xxx -j DROP

PS : не забудьте разрешить IP-адреса наших Серверs мониторинга в исключения portsentry чтобы избежать ложных срабатываний и вызвать ненужные оповещения.

Включить автоматическое обновление комментариев