Обеспечение его машины под управлением Debian

ja:

ru:Обеспечение его машины под управлением Debian

he:אבטחת הרכב דביאן שלה

ar:تأمين جهاز به دبيان

zh:确保其 Debian 的机器

de:Sicherung ihrer Debian-Rechner

nl:Beveiligen zijn Debian machine

it:Protezione relativa macchina Debian

pt:Protegendo sua máquina Debian

es:Su máquina Debian

en:Securing its Debian machine

ro:Asigurarea sa maşină de Debian

pl:Zabezpieczanie swojej maszynie Debiana

fr:Sécuriser sa machine Debian

Эта статья является результатом автоматического перевода, выполняемого программного обеспечения. Вы можете посмотреть исходный статьи здесь.

<Нет trad>

Введение

Убедитесь, что безопасность его машины является важным моментом, который не следует недооценивать под страхом становится мишенью различных атак. Текущая мощность компьютеров сегодня сделать вторжений как методы перебора или брутфорс очень просто осуществить получить доступ администратора к цели в короткое время машины.

На этой странице вы найдете неисчерпывающий список дорожек для того, чтобы защитить ваш сервер Debian на различных точках, например учетной записи корень , SSH доступ, брандмауэр, и т.д....

На производственном сервере убедитесь, что для выполнения этих операций во время непиковых часов, чтобы свести к минимуму последствия ваших действий.

Предпосылки

Одним из условием, необходимым для безопасности его сервера является сохранить свои пакеты в их версии последними как можно скорее. Значительное число обнаруженных недостатков быстро исправлено разработчиками пакетов и приложений, участвующих, где можно всегда следует сохранить свою систему для обновления и, таким образом, чтобы избежать проблем с безопасностью.

Поддержание вашей системы Debian современных, убедитесь, что у вас есть список официальных репозиториев для обновления. Вы можете найти список доступных репозиториев Ikoula и инструкции по установке.

В каталогах пользователей

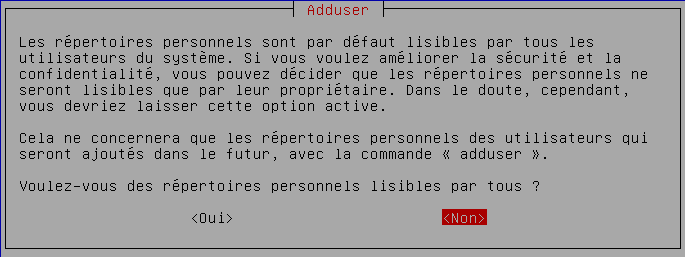

По умолчанию в системе Debian каталоги пользователей доступны для других местных счетов настоящее на машине. на этот адрес Для того чтобы преодолеть этот глюк в безопасности необходимо переконфигурировать поведение по умолчанию.

- Убедитесь в том, что каталоги доступны для чтения только путем их владельцев

dpkg-reconfigure adduser

Корневой доступ

Разрешить соединения от учетной записи  корень После первого использования обычно не является хорошей идеей. Учетная запись действительно корень ou Суперпользователь имеет полный доступ к вашей системе. Если злоумышленнику получить доступ к учетной записи

корень После первого использования обычно не является хорошей идеей. Учетная запись действительно корень ou Суперпользователь имеет полный доступ к вашей системе. Если злоумышленнику получить доступ к учетной записи

Суперпользователь Он будет иметь полный контроль над вашей машины.

Sudo команды

Чтобы уменьшить риск, вы можете, например, добавить пользователя, который, при необходимости, получите права наших Суперпользователь с помощью команды sudo.

- Мы сначала необходимо создать нового пользователя

Далее заполните поля, а также пароль, который желательно будет состоять из строчные буквы, прописные буквы и цифры.

- Теперь мы установим sudo

adduser votre_utilisateur

- Теперь, когда наш пользователь создается и устанавливается что sudo необходимо будет находиться в группе использовать команду sudo

apt-get install sudo

От теперь наш пользователь может при необходимости, предшествовать команду выполнить sudo с разрешениями

usermod -a -G sudo votre_utilisateur

Суперпользователь .

Пароль будет запрашиваться перед выполнением любой команды.

Запретить корень логин

Теперь у нас есть другой пользователь, например, мы можем предотвратить подключение к нашей системе со счета

sudo cat /etc/password

root.

- Сначала необходимо изменить конфигурацию службы ssh файл

- Найдите и измените следующую строку в файле sshd_config, изменив Да от no. Необходимо раскомментируйте строку, удалив символ #.

vi /etc/ssh/sshd_config

Помните, затем сохраните и закройте файл конфигурации.

PermitRootLogin no

- Когда будет перезапустить службу SSH ваши изменения вступят в силу.

/etc/init.d/ssh restart

Поэтому рекомендуется открытие второго терминала для того, чтобы проверить подключение и использование изменений на нового пользователя.

SSH доступ

Благодаря решениям ранее уже хорошо защищена нашей системы, но мы все еще может повысить безопасность путем реализации файла ключа проверки подлинности.Обычно подключение и проверка подлинности на вашей системе осуществляется через пару логин /пароль. Мы можем заменить этот метод, который не является непогрешимым, ключа аутентификации.

После реализации изменения во время каждой новой системы связи будет смотреть, если пользователь пытается подключиться, имеет действительный ключ, и если это имеет разрешение на выполнение входа для этого пользователя.

Хотя метод не является надежной проверки подлинности файла ключа требует человек, желающих попасть в системе, что он имеет этот файл. Таким образом, мы можем укрепить безопасность по сравнению с пароль, который может быть догадались

грубой силы '

Ряд недостатков, однако, присутствуют при выборе этого метода необходимо иметь ключевой файл независимо от места подключения, например между компьютерами на работе и дома.

Вам также нужно вручную добавить каждый новый файл ключа, который будет предоставлен доступ к вашей системе, и в случае например добавления нового пользователя или лицом, уполномоченным доступ к вашей системе.

Изменить порт по умолчанию

Один из способов, наиболее эффективный способ остановить автоматические тесты, развязанной против серверов это изменить по умолчанию SSH порт на вашем компьютере.

Сделать это отредактировать файл

'sshd_config

- Найдите и измените следующую строку файла, изменив значение на один выбранный

vi /etc/ssh/sshd_config

- Перезапустите службу SSH

# What ports, IPs and protocols we listen for

Port 22

/etc/init.d/ssh restart

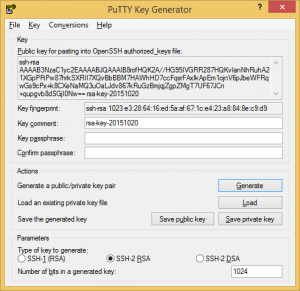

Создайте пару ключей

Windows

Вы можете создать ваш ключ от PuTTYgen программного обеспечения для Windows.

Linux

Под linux вы можете ввести следующую команду :

Скопировать пару ключей

Когда создается пара мы теперь должны указать сервер каковы лица, уполномоченные для подключения к нашей нового пользователя.

Для этого каждый пользователь системы имеет файл

ssh-keygen

'ssh/authorized_keys в локальном каталоге.

- Если создается пара ключей вашей системы Debian можно использовать следующую команду для автоматического копирования ключа в файл.

- В качестве альтернативы можно вручную добавить ваш публичный ключ к файлу уполномоченных лиц

Если .ssh папка не существует в локальной папке наших пользователей мы ее создаем

ssh-copy-id votre_utilisateur@IP_VotreServeur

- Теперь нам нужно создать файл 'authorized_keys в нашей папке .ssh

mkdir .ssh chmod 700 .ssh

- Открытый ключ затем добавляется в файл, результат должен быть похож на этом примере

vi .ssh/authorized_keys

Он сохраняет и закрывает файл.

- По соображениям безопасности мы будем ограничивать доступ к нашему файлу

ssh-rsa AAAB3NzaC1yc2EAAAADAQaSdMTJXMy3MtlQhva+j9CgguyVbU3nCKneB+KjKiS/1rggpFmu3HbXBnWSUdf votre_utilisateur@machine.locale

Теперь наш пользователь может подключиться к компьютеру.

Брандмауэр

Настоятельно рекомендуется использовать брандмауэр для защиты вашей системы.

chmod 600 .ssh/authorized_keys

Брандмауэр часто является первой линией обороны вашей машины против снаружи, это действительно его, кто будет анализировать трафик, который проходит между вашей машиной и снаружи.

Благодаря брандмауэр вы способны блокировать или разрешить доступ к вашей машине от снаружи для некоторых протоколов или портов, обеспечивая безопасность вашей системы.

Политики безопасности

В случае брандмауэр необходимо определить политику безопасности, чтобы быть реализованы. Без эффективного определения бы довольно случайный выбор блокирование или разрешение портов и протоколов.

Поэтому необходимо заранее определить четкую политику для безопасности своей компьютерной сети или его машины.

Обычно используются различные политики включают политику

'Whitelist и де черный .

Whitelist

Принцип политики Whitelist -блокировать весь трафик ввода без исключения и явно разрешить только порты и протоколы, что мы абсолютно уверены в их безопасности.

Эта политика безопасности имеет много преимуществ по сравнению с черный . Фактически весь трафик, явно не разрешено будет заблокирован, это позволит предотвратить большинство попыток подключения, которые мы бы не имели обязательно рефлекс для обеспечения.

Один из недостатков этой политики является обязанность в отношении необходимости определения каждого порты или протоколы, используемые для не блокировать выполнение наших услуг ( Например, протокол

HTTP на порту 80 )Поэтому мы должны знать каждый порт, используемый компьютер и сохранить правила при добавлении или удалении службы.

Об исходящих в большинстве случаев это не считается рискованным, для всех разрешено, действительно вы должны знать, оставляя ваши машину или сетевой трафик. Однако рекомендуется держать след безопасность исходящих подключений.

Черный

Принцип политики черный чтобы разрешить весь входящий трафик без исключения и явно блокировать только те порты и протоколы, которые мы уверены, что они представляют угрозу для безопасности.

Эта политика безопасности имеет много недостатков по сравнению с

'Whitelist . Действительно разрешить весь трафик, без каких-либо ограничений не рекомендуется, блокирование участвует только в случае порта или явно установленного протокола.

Об исходящих в большинстве случаев это не считается рискованным, для всех разрешено, действительно вы должны знать, оставляя ваши машину или сетевой трафик. Однако рекомендуется держать след безопасность исходящих подключений.

IPTables

IPTables, несомненно, наиболее известных программного брандмауэра доступен для Debian.

Вот несколько практических команды относительно :

- Установка iptables

- Список в настоящее время установленным правилам

sudo apt-get install iptables

- Удаление установленных правил

sudo iptables -L

- Добавить правило

sudo iptables -F

sudo iptables -X

# Autoriser les connexions entrantes sur le port ssh(22) tcp depuis l'adresse ip x.x.x.x par exemple

sudo iptables -A INPUT -p tcp --dport ssh -s x.x.x.x -j ACCEPT

Соблюдать осторожность при назначении IP-адрес, который может быть динамичным, например в том, что ваш Интернет коробки дома.

- Удаление правила

# Supprimer la règle n°2 de la catégorie OUTPUT

sudo iptables -D OUTPUT 2

Включить автоматическое обновление комментариев