Развертывание экземпляра зоны прямого маршрутизации

pl:Wdrażanie, wystąpienie strefy bezpośredniego routingu

fr:Deploiement d'une instance en zone direct-routing

Эта статья является результатом автоматического перевода, выполняемого программного обеспечения. Вы можете посмотреть исходный статьи здесь.

2. Развертывание зоны экземпляра Direct-Routing

a. Развертывание

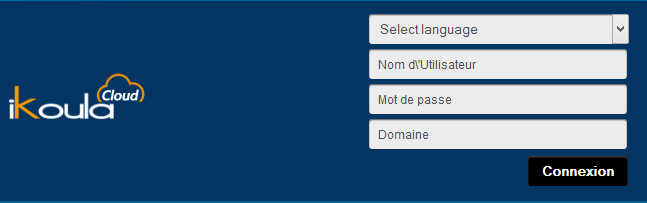

1) Для подключения к веб-интерфейс Cloud Ikoula общественного введите URL-адрес https://cloudstack.ikoula.com/client/ затем ваш логин подробности, как они были предоставлены вам в почту для доставки вашей учетной записи.

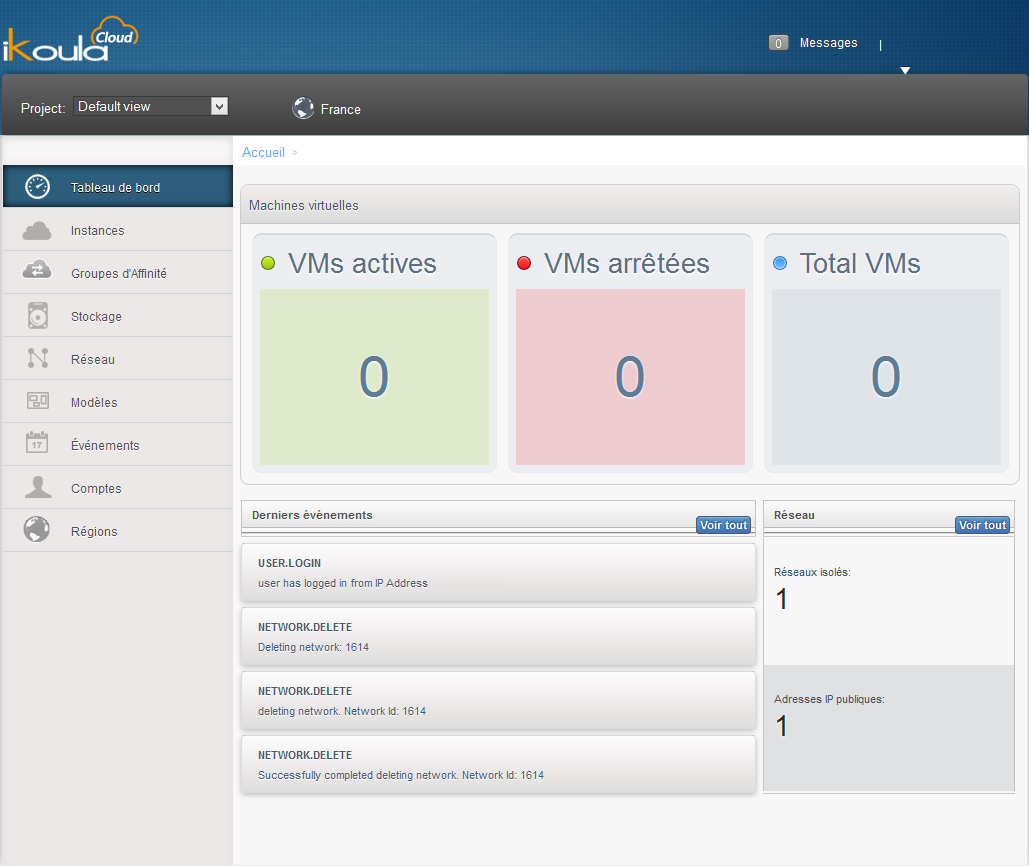

После подключили вас к вашему интерфейсу управления вы будете сталкиваться следующий экран :

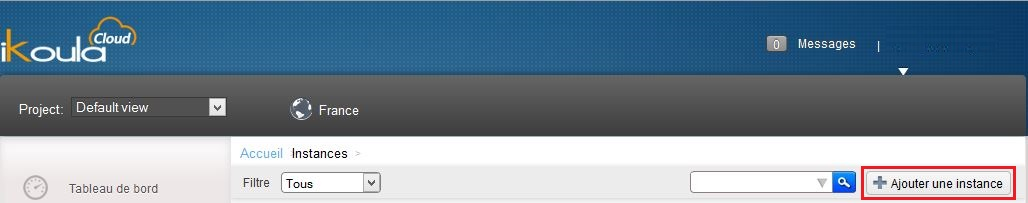

2) Нажмите на «Органов» в вертикальное меню слева :

3) Нажмите на «Добавить экземпляр» :

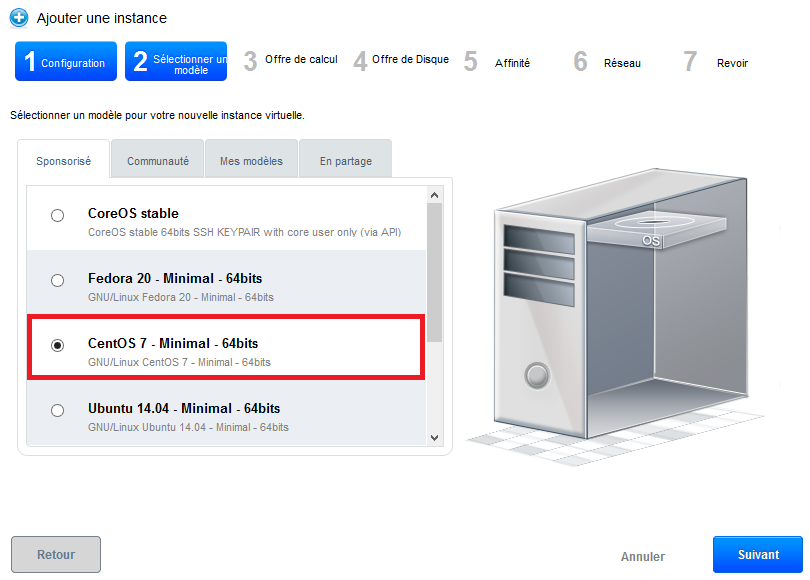

4) Открывает мастер развертывания :

Шаг 1 «Конфигурация» :

Выберите зону 3 в раскрывающемся списке :

Пусть выбор «Модели» проверяются, а затем нажмите на кнопку «next».

Шаг 2 «Выбрать шаблон» : Выбор операционной системы вы хотите из раскрывающегося списка модели, предложенные в закладке «Спонсированные» :

Затем нажмите «next».

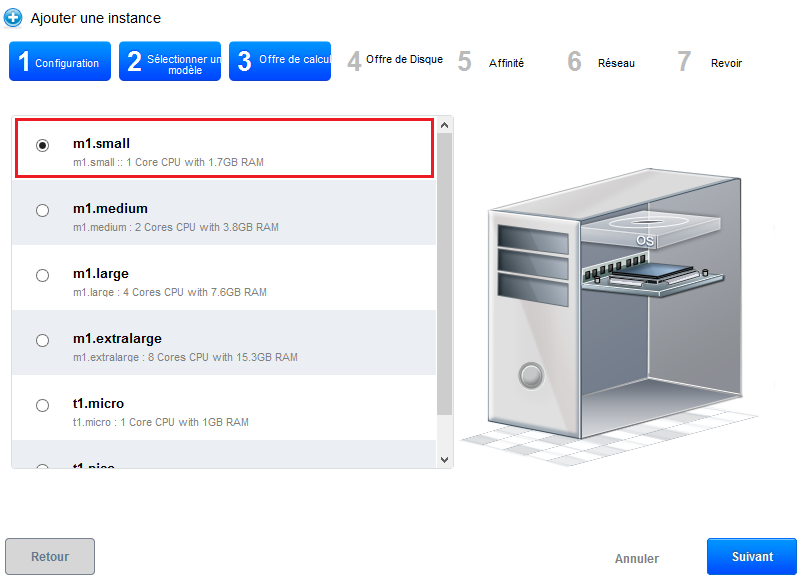

Шаг 3 «Обеспечивает расчет» :

Выберите вычисления предложение, вы хотите среди предлагаемых конфигураций :

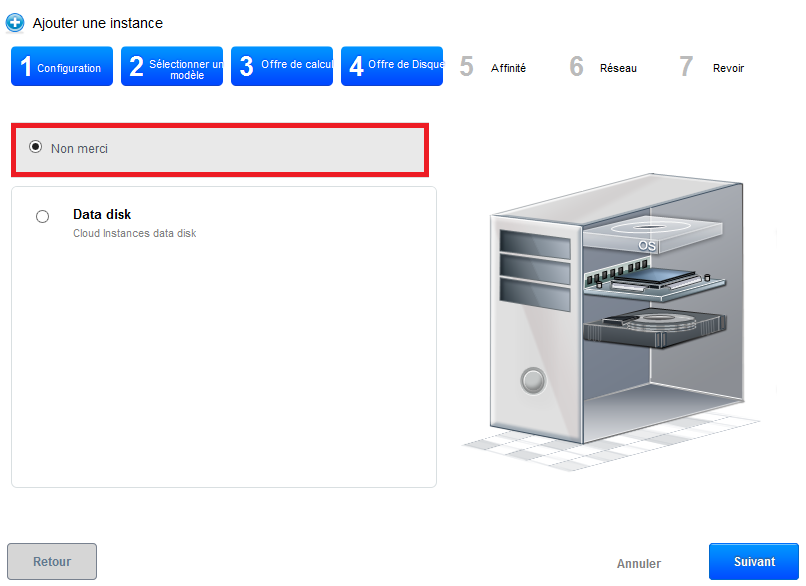

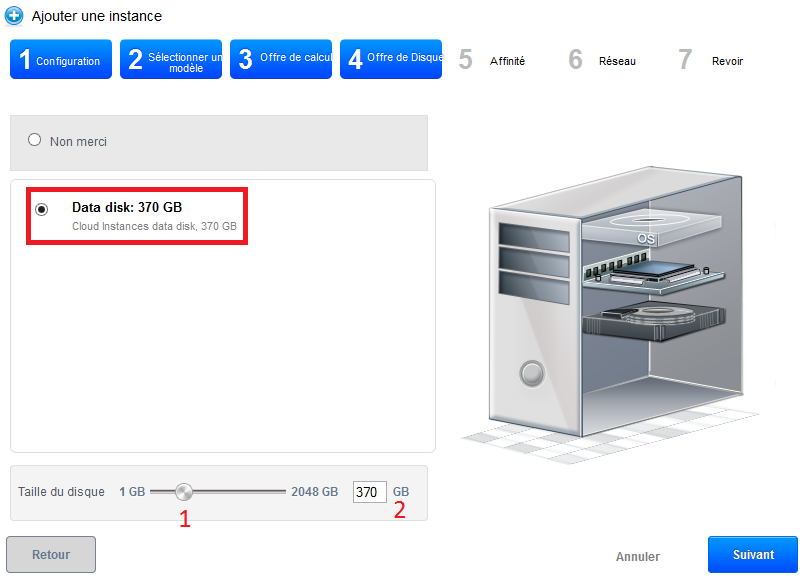

Шаг 4 «Предложения данных диска» :

Отпуск проверил «Нет, спасибо», экземпляр будет развернута с одного диска 50ГБ под названием ROOTDISK с LVM разделов для вас оставьте возможность регулировать размер ваших разделов.

Однако если вы хотите добавить диск данных (DATADISK) В дополнение к вашей ROOTDISK de 50Идти, проверьте « Data disk » затем перетащите курсор, чтобы получить нужный размер (1) или непосредственно введите размер (2). A DATADISK ограничивается 2Кому.

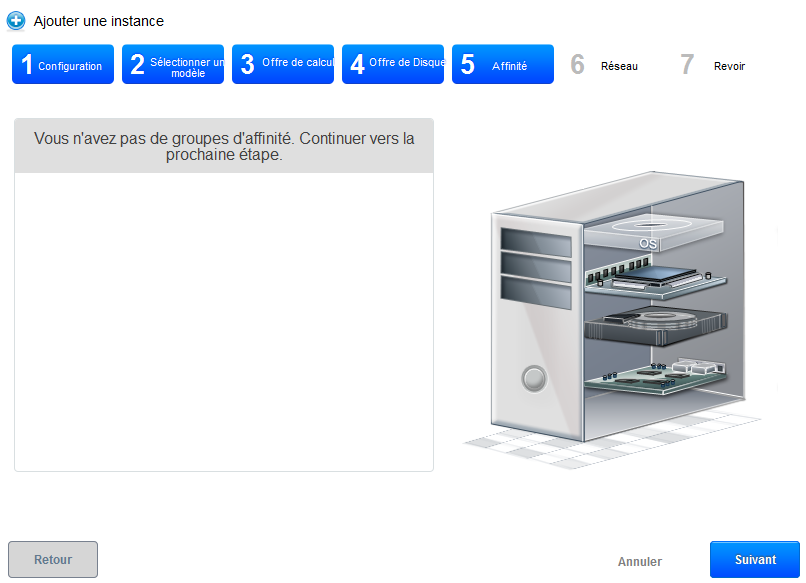

Шаг 5 «Близость» :

Что касается развертывания нашего суда, у нас не территориальную группу, поэтому вы можете нажать кнопку «Далее» :

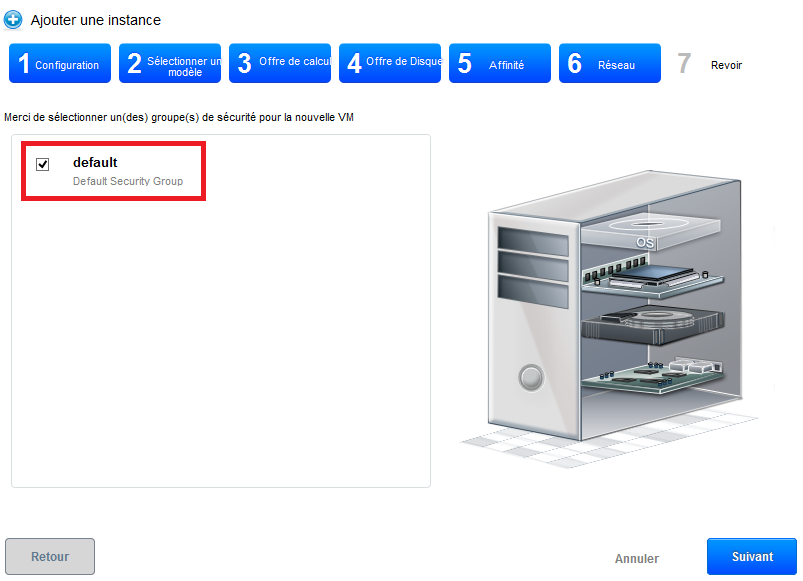

Шаг 6 «Сеть» : Что касается нашего первого развертывания, выберите группу безопасности « default » затем нажмите кнопку «Далее» :

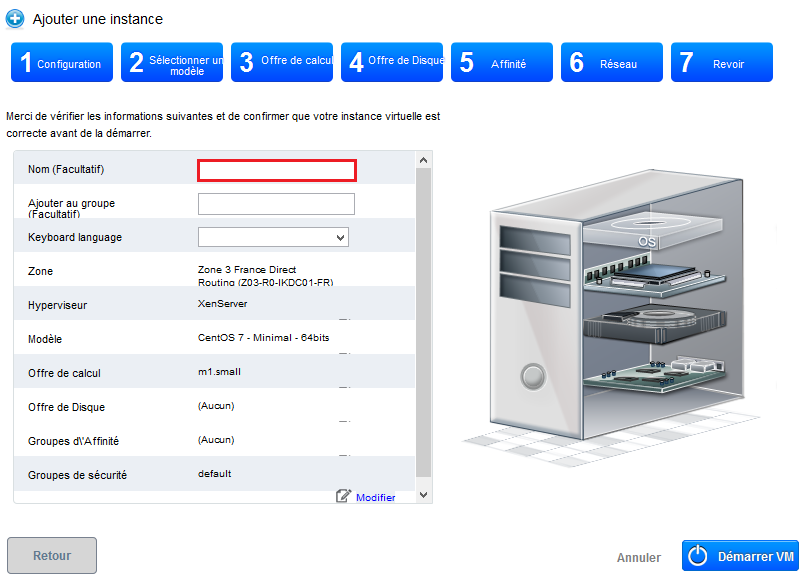

Шаг 7 «Пересмотреть» :

В этом последнем шаге, дать имя экземпляра будет затем появляются в вашем интерфейсе Cloud Общественная (Хотя факультативный характер, настоятельно рекомендуется ). Затем убедитесь, что вся информация является хорошо (Предоставляет компьютеров, групп безопасности и т.д...;) :

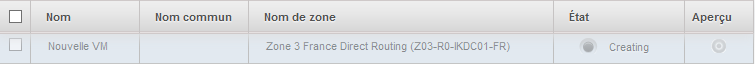

Ваш экземпляр отображается в списке органов в государстве « Creating »

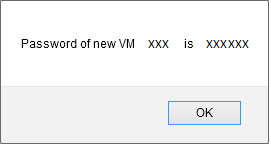

Через несколько секунд позже показать вам пароль, сгенерированный для вашего нового экземпляра открывает всплывающее окно, вы должны отметить /Скопируйте его, потому что это системный пароль для вашего экземпляра, который вы будете служить таким образом подключиться к нему.

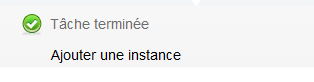

Второе всплывающее окно говорит вам, что завершения задачи добавления экземпляра :

Ваш новый экземпляр теперь появляется в государстве « running », готова быть использованы :

b. Введение групп безопасности.

Группы безопасности предоставляют способ для изоляции трафика экземпляров. Группа безопасности — это группа, Фильтры входящего и исходящего трафика согласно набору правил, говорят «Правила въезда» и «Правила для исходящих подключений.

Эти правила сетевого трафика фильтра основаны на IP-адрес или сеть, которая пытается соединиться с экземпляром (s).

Каждой учетной записи CloudStack поставляется с группой безопасности по умолчанию, которая запрещает весь входящий трафик и разрешает весь исходящий трафик, пока не запись правила или исходящее правило создается.

Любой пользователь может реализовать ряд дополнительных безопасности групп. При запуске новой виртуальной машины, он назначается группе безопасности по умолчанию, если не указан другой группы безопасности, определяемые пользователем.

Виртуальная машина может быть членом нескольких групп безопасности. После того, как экземпляр назначается группе безопасности, она остается в этой группе для всего срока его службы, существующий экземпляр безопасности нельзя перемещать в другую группу.

Можно изменить группу безопасности, удалив или добавив ряд правил для входа и выхода. Когда вы делаете, новые правила применяются ко всем экземплярам в группе ли они запущена или остановлена.

Если запись будет создан, то не входящий трафик не допускается, за исключением ответов на весь трафик, который был очищен.

c. как разрешить соединение SSH к вашей машине виртуальный в группе безопасности (Direct-Routing).

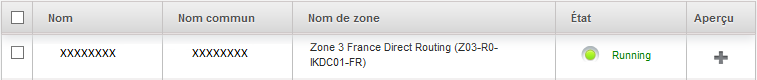

1) Сначала необходимо получить IP-адрес вашей виртуальной машины

Нажмите на имя вашего экземпляра и затем перейдите на вкладку «Карты NIC» и Примечание /Скопируйте адрес IP вашего экземпляра (XXX.XX x.xxx.XXX ).

2) Создать правило в группе безопасности, чтобы разрешить соединения SSH :

Так что вы можете подключаться к экземпляру через SSH, необходимо создать правило для входа, что позволяет подключение. В сущности по умолчанию фильтруются все соединения, входной (от снаружи к экземпляру ) и вывода (ваш экземпляр наружу ). Для подключения с использованием SSH вам будет нужно открыть, в записи.

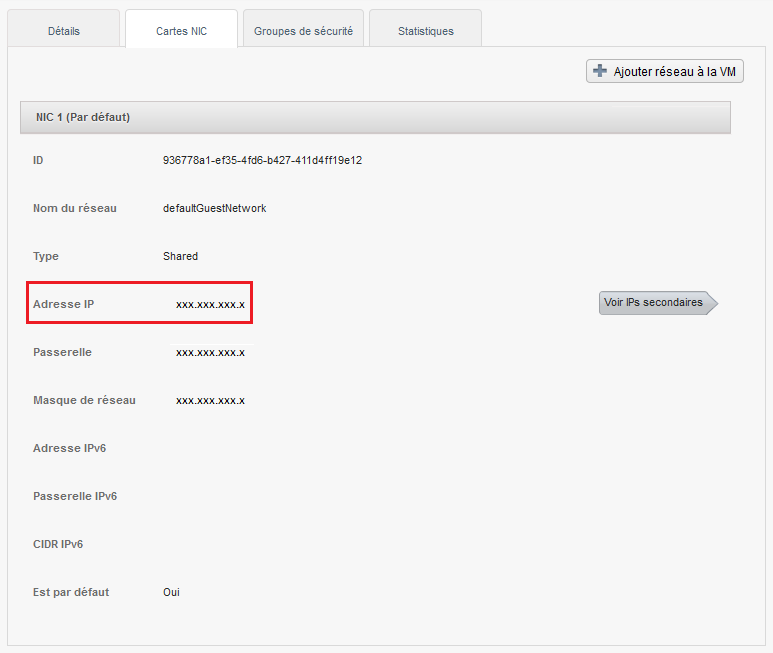

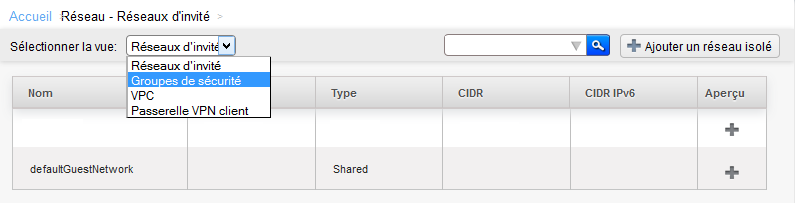

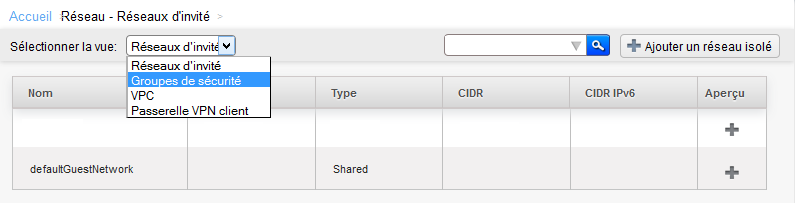

Нажмите на «Сеть» в вертикальное меню слева :

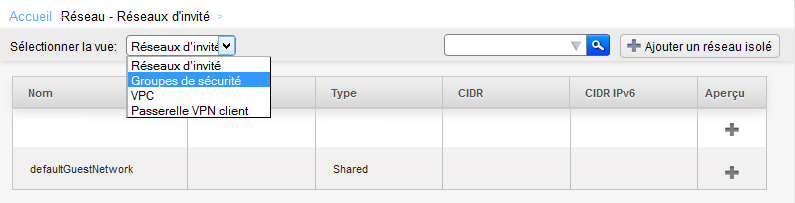

Прибывающие на экране ниже выберите «Группы безопасности» view :

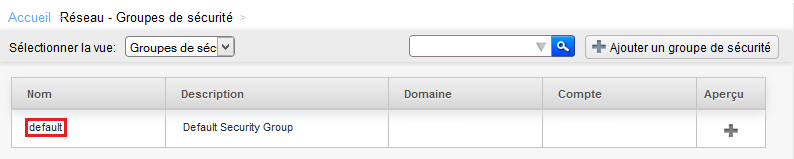

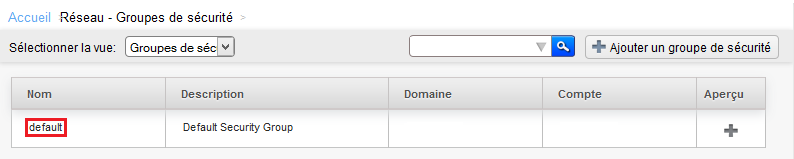

Затем нажмите на « default » Он создан группы безопасности по умолчанию, в которой развернут экземпляр :

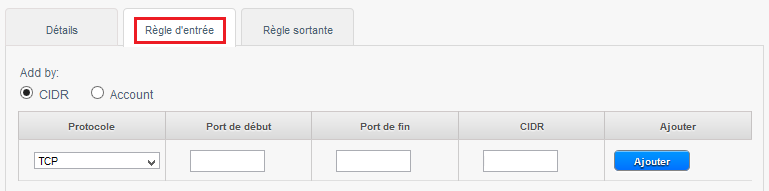

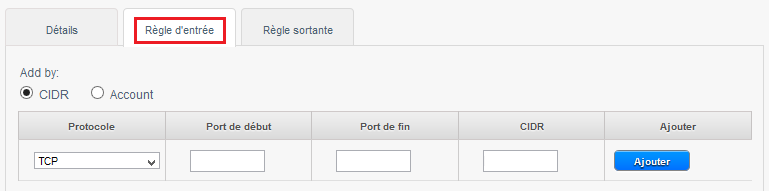

Чтобы создать правило, нажмите на вкладку «Правила входа», оставить проверенных CIDR, выберите протокол TCP, введите 22 Начало и конец порт и укажите IP-адрес или сеть, из которой вы хотите подключиться в формате CIDR в CIDR поле и затем нажмите на «Add» :

Теперь вы можете подключаться к экземпляру через SSH.

d. Создание правил, разрешающих соединения между виртуальными машинами в группе безопасности (Direct-Routing), примеры

Войдите на веб-интерфейса Cloud Общественная Ikoula : https://cloudstack.ikoula.com/client/

Нажмите на «Сеть» в левом вертикальном меню :

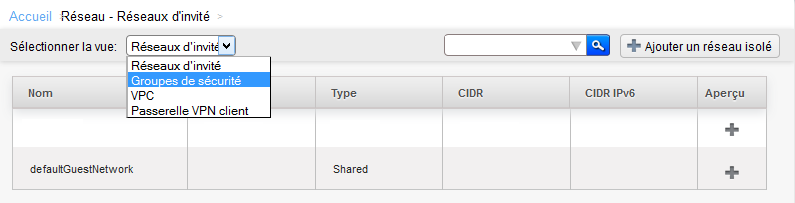

Прибывающие на экране ниже выберите «Группы безопасности» view :

Нажмите на имя группы безопасности, для которого вы хотите добавить или удалить правила :

Перейдите на вкладку «Правила въезда», если вы хотите настроить входящее правило :

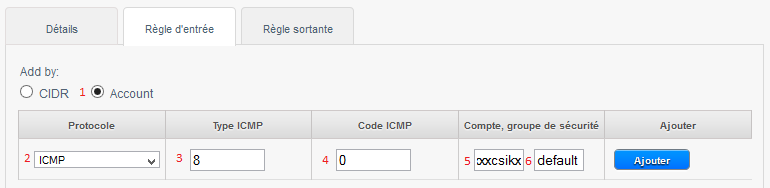

А. разрешить запросы ICMP (PING ) между экземплярами :

1- Проверьте « Account ».

2- Выберите протокол, чтобы среди TCP/UDP/ICMP.

3- Начальный порт для TCP /UDP или тип ICMP для проверки связи ICMP.

4- Конечный порт для TCP /UDP или ICMP для типа ICMP.

5- Имя вашей учетной записи CloudStack (Ваш логин ).

6- Имя группы безопасности, в нашем случае « default ».

Вышеуказанное правило позволяет разрешить пинг между виртуальными машинами в группу безопасности « default ».

Примечание : принимать только входящий трафик к одной другой группе безопасности, введите учетную запись, имя и имя безопасности группы, которая уже определена в этой учетной записи CloudStack.

Чтобы разрешить трафик между виртуальными машинами в группе безопасности, который теперь редактировать, введите имя текущей группы безопасности.

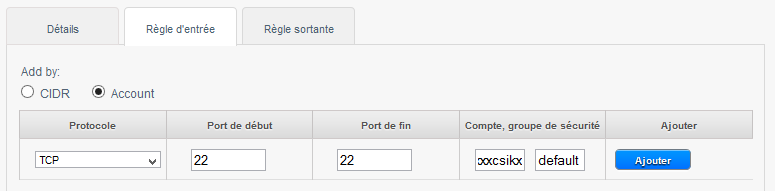

B. позволяют SSH соединения между экземплярами (Открыть порт 22) :

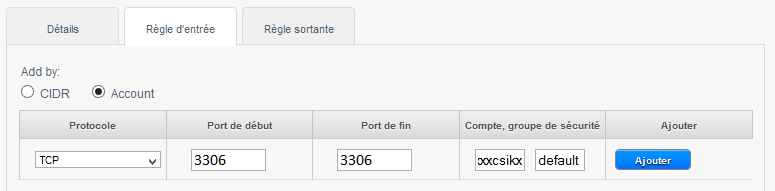

C. MySQL подключений между экземплярами (Открыть порт 3306) :

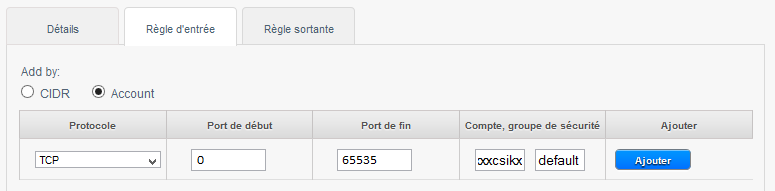

D. разрешить все соединения между экземплярами (Открыть все порты ) :

е. как настроить правила брандмауэра трафик ввода группу безопасности (Direct-Routing).

Войдите на веб-интерфейса Cloud Общественная Ikoula : https://cloudstack.ikoula.com/client/

Нажмите на «Сеть» в левом вертикальном меню :

Прибывающие на экране ниже выберите «Группы безопасности» view :

Нажмите на имя группы безопасности, для которого вы хотите добавить или удалить правила :

Перейдите на вкладку «Правила въезда», если вы хотите настроить входящее правило :

В приведенном ниже примере создадим правило, разрешающее входящие соединения на порт 80 (HTTP-трафик ) независимо от источника (CIDR 0.0.0.0/0 означает любой источник, т.е. все CIDR ).

Если у вас есть виртуальная машина как на веб-сервере это будет правилом, так что каждый может получить доступ к сайтам.

1 -Проверьте «CIDR».

2 -Выбрать протокол, чтобы среди TCP/UDP/ICMP.

3 -Указать начальный порт в диапазон портов (Если вы укажите тот же порт в начальный порт и порт конец это будет открывать только так этот порт, как показано в примере ниже ).

4 -Указать конечный порт, чтобы разрешить в диапазон портов (Если вы укажите тот же порт в начальный порт и порт конец это будет открывать только так этот порт, как показано в примере ниже ).

5 -Указывает источник CIDR разрешить, например 0.0.0.0/0 чтобы разрешить все, ваш IP адрес общественности (с которого вы подключаетесь ) следуют /32 чтобы разрешить только ваш IP-адрес или сетевой адрес CIDR (XX.XX.XX.XX /XX, с /xx = /16 для сети с маской 255.255.0.0 либо 16биты для сети например ).

Другие примеры правил входящих :

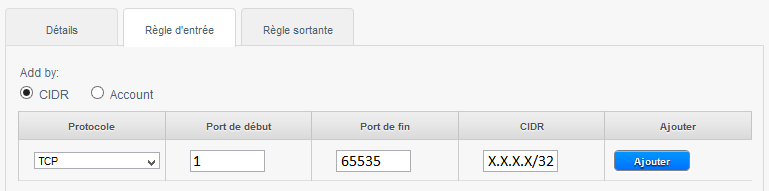

1) Чтобы разрешить входящие подключения порт TCP 1 à 65535 (все порты ) на всех экземплярах группы безопасности из источника для конкретного общественного IP адрес CIDR (Введите ваш публичный IP-адрес, за которым следует /32) :

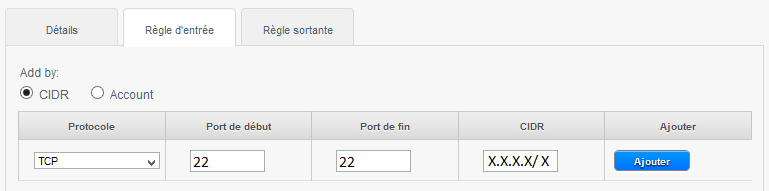

2) Чтобы разрешить SSH соединения на порту 22 на всех экземплярах в группу безопасности с момента исходный конкретной сети CIDR :

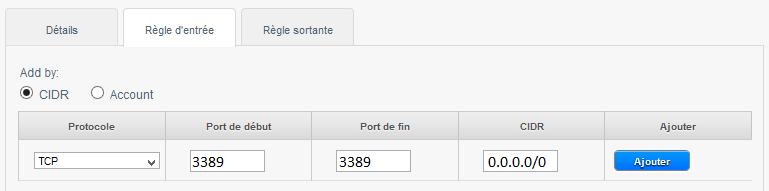

3) Чтобы разрешить подключения RDP /Наши тела от любого источника удаленного рабочего стола (CIDR 0.0.0.0/0) :

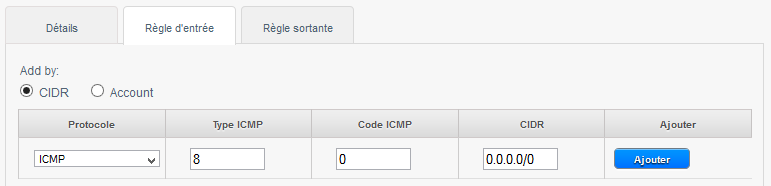

4) Чтобы разрешить пинг (Протокол ICMP, типа 8, код 0) Наши тела от любого источника (CIDR 0.0.0.0/0) :

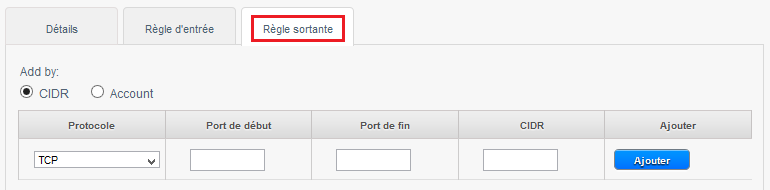

f. как настроить правила брандмауэра исходящих в группе безопасности (Direct-Routing).

Войдите на веб-интерфейса Cloud Общественная Ikoula : https://cloudstack.ikoula.com/client/

Нажмите на «Сеть» в левом вертикальном меню :

Прибывающие на экране ниже выберите «Группы безопасности» view :

Выберите группу безопасности, для которого вы хотите добавить или удалить правила :

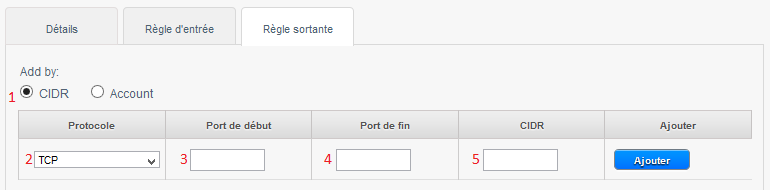

Перейдите на вкладку «Исходящее правило», если вы хотите настроить правило исходящего :

По умолчанию когда без исходящим правило создается, а также касающиеся этот отток соединения допускается весь поток из виртуальных машин к группе безопасности.

/!\ С того момента, когда добавляется правило выхода, любой отток запрещается, за исключением как явно разрешены правилами добавил (s).

1 -Проверьте «CIDR».

2 -Выбрать протокол, необходимо разрешить среди TCP/UDP/ICMP.

3 -Укажите начальный порт разрешить.

4 -Укажите конечный порт, чтобы разрешить.

Примечание : чтобы разрешить только один порт, укажите тот же порт в начале и конце. |

5 -Укажите назначения CIDR разрешить соединения от вашего экземпляра этот IP-адрес.

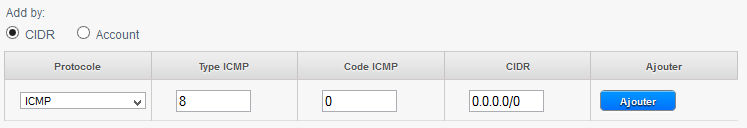

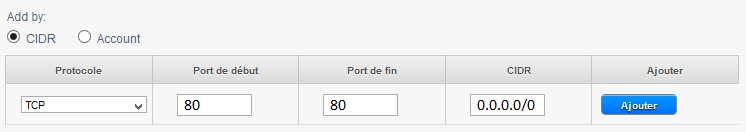

Примеры исходящих правил :

1) Разрешить пинг (Протокол ICMP, типа 8, код 0) Поскольку экземпляры в любой пункт назначения (CIDR 0.0.0.0/0) :

2) Разрешить соединения http (Порт TCP 80/ Типичный веб-навигации ) Поскольку экземпляры на любом веб-сервере (CIDR 0.0.0.0/0) :

Эта статья представляется вам быть полезным ?

Включить автоматическое обновление комментариев